Često postavljana pitanja

Ova stranica nudi odgovore na najčešće postavljana pitanja o eduroam usluzi.

-

Što je eduroam?

eduroam (edukacijski roaming) omogućuje korisnicima (znanstvenicima, nastavnicima, studentima i drugom osoblju) ustanova sudionica siguran pristup Internetu s bilo koje eduroam lokacije. eduroam se zasniva na činjenici da se autentikacija korisnika obavlja na njegovoj matičnoj ustanovi dok se odluka o autorizaciji, odnosno pristupu mreži donosi u posjećenoj mreži.

Mogu li studenti / znanstvenici / profesori koristiti eduroam?

Osobe s važećim elektroničkim identitetom mogu koristiti eduroam. Matične ustanove odgovorne su za izdavanje i upravljanje korisničkim elektroničkim identitetima.

Može li javni davatelj WiFi usluge pružati eduroam uslugu?

eduroam razdvaja koncepte autentikacije (davatelji identiteta) i pristupnih točaka (davatelji usluge), čime je davanje eduroam usluge omogućeno ne samo istraživačkim i edukacijskim ustanovama, već i javnim, komercijalnim ili gradskim wifi inicijativama.

Komercijalne pravne osobe ne mogu postati davatelji identiteta ili nuditi usluge svojim klijentima koje će pri svom rad koristiti eduroam. Komercijalni davatelji pristupa ne smiju naplaćivati korisniku pristupanje i korištenje mreže.

Kao mrežnom administratoru, što mi je sve potrebno za uspostavu eduroam usluge u svojoj ustanovi?

Kako bi omogućili korisnicima korištenje eduroama u vašoj ustanovi potrebno je posjedovati sustav upravljanja identitetima (Identity Management System -IdMs) u kojem su pohranjeni elektronički identiteti korisnika.

Također potreban je RADIUS poslužitelj spojen na IdM.

Za uspostavu eduroam usluge u vašoj ustanovi potrebno je namjestiti bežičnu mrežu prema eduroam zahtjevima.

Vaša ustanova mora biti dio eduroam usluge koju pruža Nacionalni roaming operator (engl. National Roaming Operator); u većini slučajeva Nacionalna istraživačka i edukacijska mreža (National Research and Education Network - NREN)

Predstavnik NREN-a može vas informirati o formalnim uvjetima pristupanja eduroam usluzi.

Kako funkcionira eduroam?

Kada se korisnik pokušava spojiti na bežičnu mrežu posjećene ustanove njegov zahtjev za autentikacijom šalje se njegovoj matičnoj ustanovi putem hijerarhijskog sustava RADIUS poslužitelja. Nakon provjere korisničkih informacija matična ustanova vraća rezultat autentikacije posjećenoj ustanovi te ako je autentikacija potvrdna korisnik dobiva pristup eduroam usluzi.

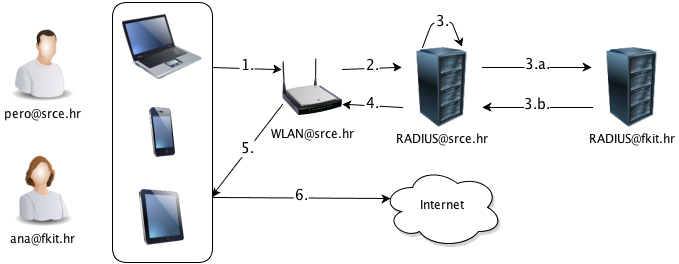

Uzmimo za primjer dva korisnika koji se nalaze u prostorima Srca:

Pero - zaposlenik Srca

Ana - studentica Fakulteta kemijskog inženjerstva i tehnologije

1. Oboje se pokušavaju spojiti na eduroam uslugu putem svog prijenosnog računala / pametnog telefona / tableta. Šalju svoje vjerodajnice u kriptiranom obliku pri čemu je vidljiva jedino ustanova kojoj pripadaju, @srce.hr odnosno @fkit.hr.

2. Preko mrežne infrastrukture kriptirane vjerodajnice dolaze do RADIUS poslužitelja koji je nadležan za WLAN u prostorima Srca.

3. RADIUS poslužitelj Srca provjerava sadrže li pristigle vjerodajnice oznaku ustanove za koju je on nadležan. Oznaka korisnika Pero spada pod ovo pravilo te se obavlja proces autentikacije tog korisnika: njegove vjerodajnice uspoređuju se s vrijednostima pohranjenim u LDAP imeniku Srca.

3.a. Vjerodajnice korisnice Ane ne spadaju pod nadležnost Srce RADIUS poslužitelja pa se njene vjerodajnice šalju vršnom RADIUS poslužitelju za .hr domenu koji ih potom prosljeđuje RADIUS poslužitelju na Fakultetu kemijskog inženjerstva i tehnologije.

3.b. Nakon obavljenog procesa autentikacije korisnice uz pomoć LDAP imenika njene ustanove, rezultat se šalje nazad do RADIUS poslužitelja Srca.

4. Rezultat autentikacije šalje se do WLAN uređaja.

5. Rezultat dolazi do krajnjeg uređaja s kojeg je započet proces autentikacije.

6. Ako je rezultat autentikacije potvrdan, korisniku je dozvoljen pristup Internetu i ostalim mrežnim resursima.

Koje tehnologije pogone eduroam uslugu?

U eduroam usluzi komunikacija između pristupne točke i korisnikove matične ustanove bazirana je na IEEE 802.1x normi. Ta norma obuhvaća korištenje EAP-a (Extensible Authentication Protocol) koji omogućava korištenje različitih autentikacijskih metoda. Ako se koristi EAP-TTLS ili PEAP metoda sigurni tunel koristit će se za prijenos autentikacijskih informacija (korisničko ime/lozinka, itd.) od korisnikovog računala do njegove matične ustanove, dok se pri korištenju EAP-TLS metode obje strane autenticiraju javnim X.509 certifikatima čime je onemogućeno prisluškivanje podataka.

Je li eduroam siguran za upotrebu?

eduroam je baziran na najsigurnijim enkripcijskim i autentikacijskim normama koje trenutno postoje. Zbog toge je znatno sigurniji od tipičnih komercijalnih hotspotova. Prilikom korištenja Interneta na eduroam pristupnoj lokaciji, korisnik treba uzeti u obzir da sve sigurnosne mjere eduroam pristupne lokacije primjenjuju i na njegovu vezu s Internetom. Primjerice, postavke vatrozida na posjećenoj lokaciji mogu biti drugačije od postavki koje korisnik koristi kod kuće pa pristup do nekih internetskih usluga može biti onemogućen.

Koristi li eduroam captive portal za autentikaciju?

Ne. Autentikacijski mehanizmi koji koriste web portale, captive portale te splash prikaze nisu sigurni načini za prihvati eduroam oznaka, čak i ako je veza zaštićena HTTPS protokolom. Zbog raspodijeljene prirode eduroam usluge bio bi potreban velik broj različitih stranica za autentikaciju na različitim jezicima što bi dodatno otežalo raspoznavanje stvarnih eduroam stranica od malicioznih. I u slučaju da postoji konzistentan dizajn stranica za autentikaciju, napadač bi ga mogao preuzeti i prikazati na malicioznoj stranici.

eduroam zahtijeva poštivanje 802.1x norme koja pruža enkripciju s kraja na kraj. Na taj način privatne korisničke oznake zaštićene su tijekom prijenosa i dostupne su samo vašoj matičnoj ustanovi. Jedina stavka kojoj korisnik mora vjerovati jest certifikat njegove matične ustanove bez obzira na infrastrukturu koja se nalazi između njega i matične ustanove. Web portali zahtijevaju od korisnika da vjeruju infrastrukturi kojom putuje korisnička oznaka jer nema kriptiranja s kraja na kraj te time krše osnovne odrednice sigurnosti eduroam sustava.

Radi li eduroam na različitim platformama?

eduroam koristi otvorene standarde kako bi omogući pristup jednolik pristup različitim platformama. Dakle, eduroam je moguće koristiti na Windows, Linux, MacOS, iOS te Android operacijskim sustavima.

Tko je odgovoran za podršku krajnjim korisnicima?

Informatički odjel svake matične ustanove odgovoran je za svoje eduroam krajnje korisnike. Konfiguracija klijentskih uređaja za spajanje na eduroam znatno je pojednostavljena eduroam installer alatom kojeg pruža Srce, čime je smanjen i olakšan potreban rad informatičkog odjela.

Koje certifikate koristi eduroam?

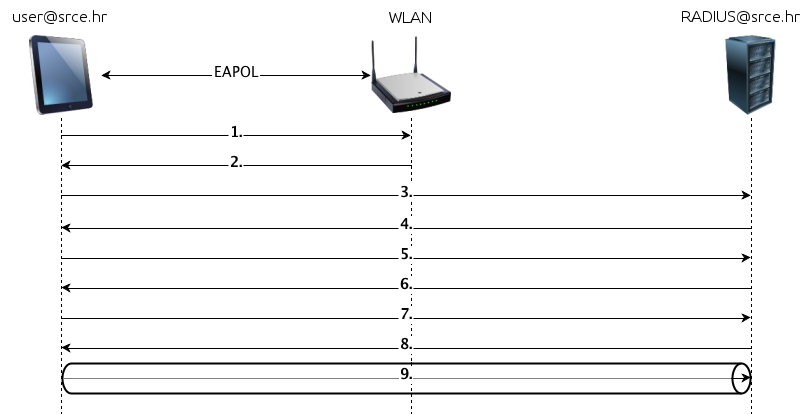

eduroam koristi poslužiteljske certifikate kako bi se prijenos korisničkih vjerodajnica obavljao kroz kriptirani tunel. Dijagram u nastavku objašnjava korake uspostave takvog kriptiranog tunela. Svaki RADIUS poslužitelj davatelja identiteta posjeduje dva certifikata:

- Korijenski CA self-signed (SS) certifikat - služi kao zajednička točka povjerenja između RADIUS poslužitelja i korisnika koje on autenticira. Napomena: koriste se self-signed (SS) korijenski CA certifikati zbog nedostatka u Android operacijskom sustavu, koji ne podržava ulančavanje certifikata do korijenskog certifikata.

- RADIUS certifikat - potpisan korijenskim CA certifikatom.

- Pretpostavlja se da je korisnikov tablet ispravno konfiguriran za rad eduroam usluge. To znači da ima pohranjen javni dio ključa korijenskog CA certifikata davatelja identiteta.

- Korisnik šalje Request authentication poruku pristupnoj točki (AP).

- Pristupna točka odgovara s Request identity porukom.

- Korisnik šalje oznaku realm-a kojem pripada (npr. srce.hr) koja se koristi za usmjeravanje zahtjeva do nadležnog RADIUS poslužitelja.

- Poslužitelj šalje svoj RADIUS certifikat koji je potpisan s tajnim ključem korijenskog CA.

- Korisnik prima RADIUS certifikat poslužitelja te provjerava njegov digitalni potpis korištenjem javnog dijela ključa korijenskog CA. Ako je provjera potpisa dala pozitivan ishod, korisnik zna da se radi o vjerodostojnom certifikatu.

- Korisnik koristi javni dio ključa RADIUS certifikata kako bi kriptirao podatke potrebne za uspostavu sigurnog tunela (engl. pre shared secret).

- Poslužitelj dekriptira primljene podatke s privatnim dijelom RADIUS certifikata.

- Temeljem unaprijed dijeljene tajne, RADIUS poslužitelj generira potrebne podatke za uspostavu kriptiranog TLS tunela.

- Korisnik šalje svoje vjerodajnice kroz kriptirani TLS tunel.

Iz opisanih koraka moguće je zaključiti kako izmjena RADIUS certifikata nema utjecaja na krajnje korisnike sve dok je novi certifikat potpisan od strane istog korijenskog CA certifikata. U slučaju da je certifikat istekao ili postoji sumnja da je vjerodostojnost certifikata narušena, ovime je omogućeno ponovno generiranje certifikata od strane eduroam administratora.

Korisnici moraju ponovno konfigurirati svoje uređaje samo u slučaju promjene korijenskoga CA certifikata poslužitelja.

Detaljne upute za upravljanje certifikatima za eduroam administratore mogu se pronaći na ovoj poveznici.

Spajanje nije moguće, iako je preuzet softver za Windows 8 operacijski sustav sa installer alata

Uzrok problema je u poslužiteljskom certifikatu koji služi za zatvaranje TLS tunela pri spajanju. Trenutni poslužiteljski certifikat nema odsječak koji govori Windows 8 operacijskim sustavima da se radi upravo o certifikatu namijenjenom za EAP-TLS te ga zato odbijaju. Detaljan opis problema nalazi se na http://support.microsoft.com/kb/814394/.

Generiranje novog poslužiteljskog certifikata rješava ovaj problem. Napomena: rootCA certifikat RADIUS poslužitelja ostat će nepromijenjen tako da korisnici neće morati rekonfigurirati svoje uređaje za pristup eduroam usluzi.

Detaljne upute za generiranje novog poslužiteljskog certifikata nalaze se na ovoj poveznici.